Scroll down

SCIENCE & TECHNOLOGY PROGRAMS BUILT TO BREAKTHROUGH

We are an entrepreneurial polytechnic institution that strives to expand the impact of talented thinkers by elevating their potential. We create innovative programs and initiatives designed to accelerate the evolution of scientific knowledge.

IE School of Science and Technology builds programs that expand the impact of individuals through the power of collaboration. We drive purposeful change, leveraging innovative program content and the diversity of our faculty, staff and students to accelerate STEM education to new breakthroughs.

We believe in exposing our students to the fresh perspectives and diverse ideas of their peers to build exponential impact as a community. As a rigorous, entrepreneurial polytechnic, we value groundbreaking research and work closely with independent thinkers from companies and ventures across different sectors. Our work evolves continuously to challenge the status quo and build breakthrough solutions to today’s most pressing issues.

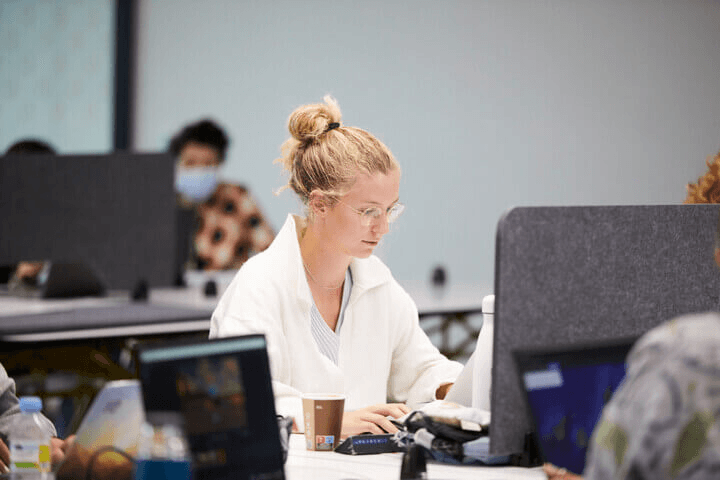

As a student at IE School of Science and Technology, you’ll be at the center of a fusion of minds, where people and ideas are built differently but act collectively.

THE CATALYST FOR IMPACT

IE School of Science and Technology is an entrepreneurial polytechnic that seeks to take the greatness that already exists—to attract the brilliant talent of today and converge it—so that the rigorous acceleration of your experience, ideas and entrepreneurial mindset can propel you forward.

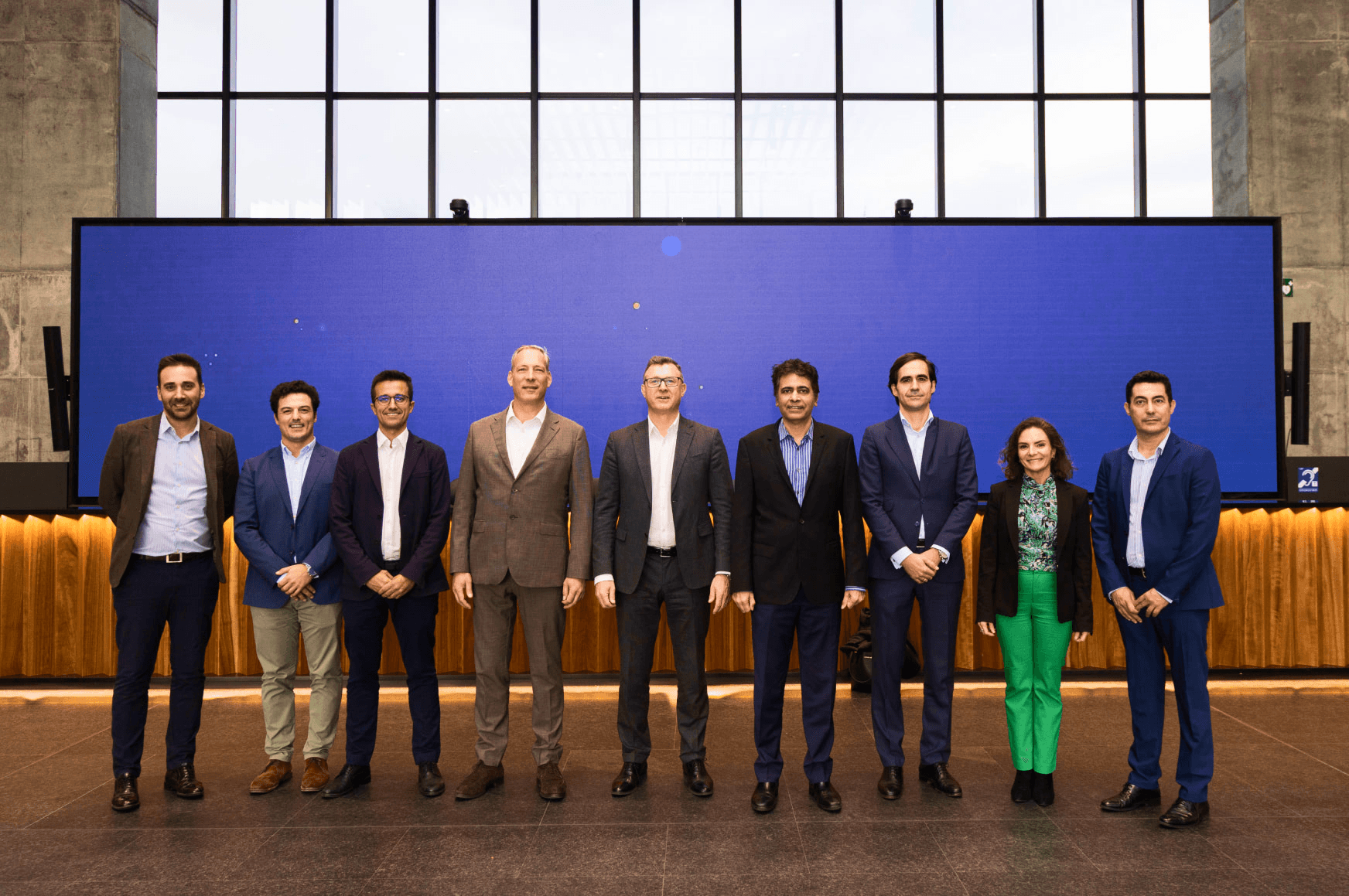

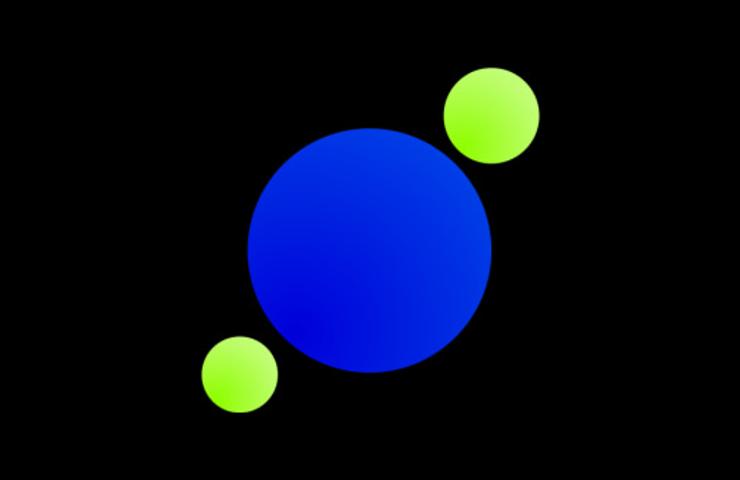

Attract

We have our own gravitational pull. Attracting the greatest minds to collaborate.

Converge

Our school is about connecting people to form breakthrough ideas that shape our way of thinking.

Accelerate

We are the catalyst, injecting energy that propels us forward with rapid momentum.

OUR SCIENCE AND TECHNOLOGY MULTIDISCIPLINARY PROGRAMS

IE School of Science and Technology offers a range of bachelor’s, master’s, and Dual Degree programs designed for the tech leaders of tomorrow.

LEARN MORE ABOUT OUR EXECUTIVE EDUCATION PROGRAMS

Breakthrough Silos to Empower Your Future!

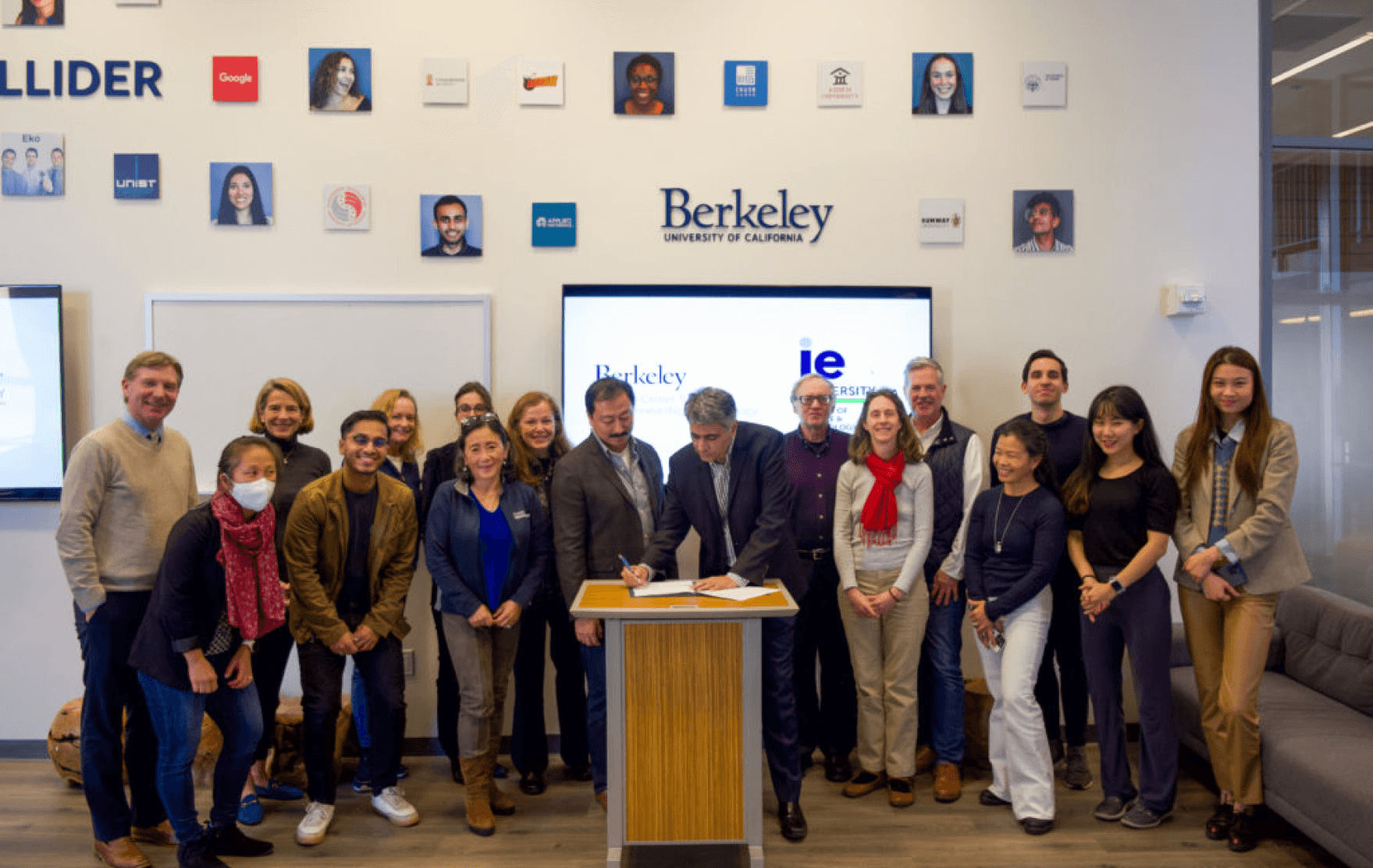

Immerse yourself in the cutting-edge platform of IE School of Science and Technology, where strategic collisions between ventures, industry, and academia drive innovation.

Discover initiatives that establish us as leaders in Sci-Tech—building alliances, fostering partnerships, and conducting pioneering research to pave the way forward.

Impact Xcelerator

WHY IE SCHOOL OF SCIENCE & TECHNOLOGY

Our beliefs

Built to breakthrough

We’re built differently. It’s in our DNA to bring like-minded but independent individuals together to transcend the limits of existing research, development and scientific progress.

We’re here to expand horizons, create impact and, together, find solutions to the challenges facing humanity.

IE INSIGHTS

Insights is IE University’s thought leadership publication for sharing knowledge on management, technology and innovation.

We bring fresh ideas from research-based analysis, practitioners and world-leading experts.

Past Design Revolutions Can Guide Us in the Age of AI

Metaverse: What to Watch out for

A Potted History of the Metaverse in Media

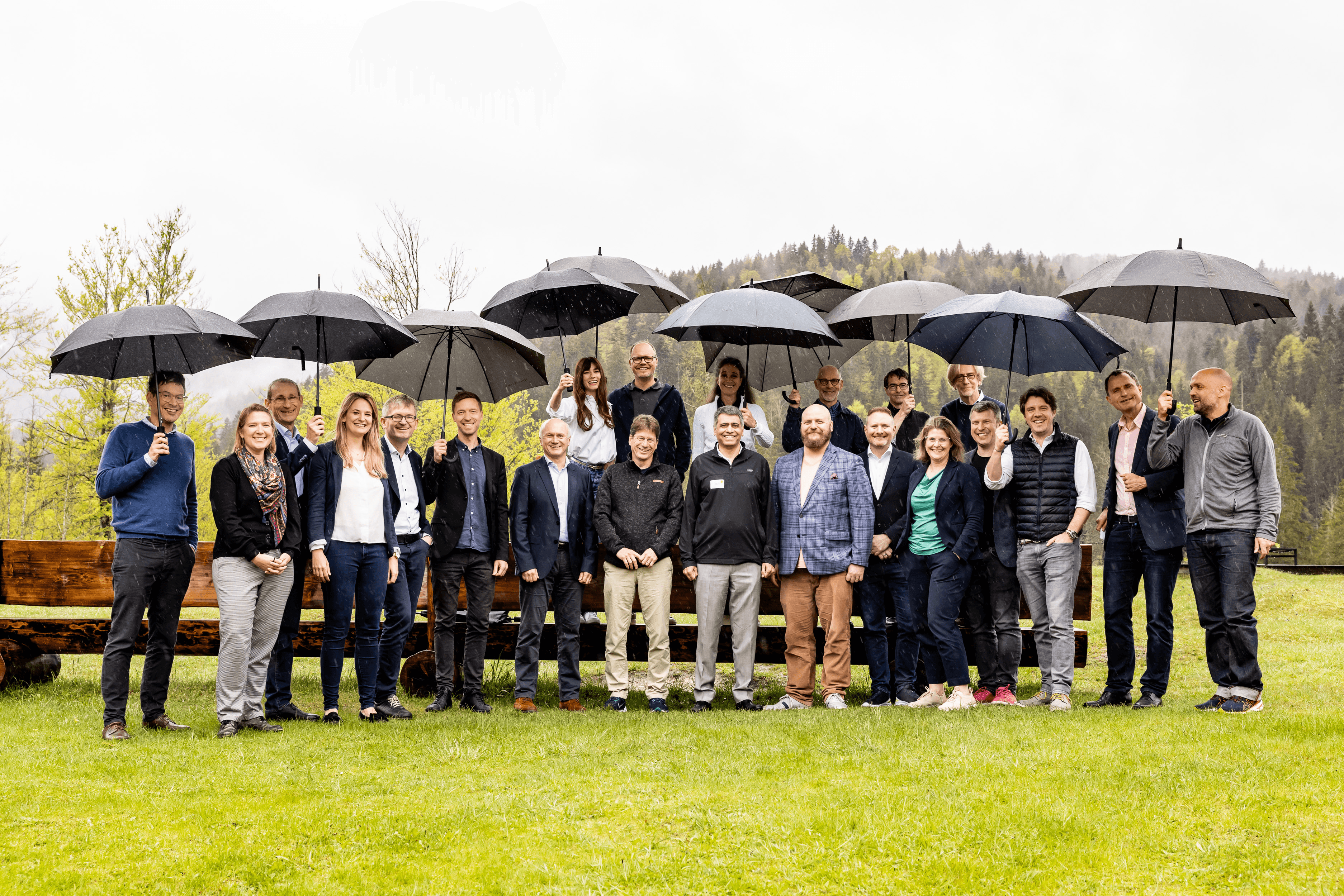

Events

We organize a wide range of events, from conferences and master classes, to networking and informative sessions.

INTERESTED IN CHATTING WITH STUDENTS OR a program specialist?

Our students and program specialists are always available to share their experiences and help resolve any doubts you might have.